حمله Man-In-The-Middle چیست (MITM): تعریف، پیشگیری، ابزار

محافظت از داده های ما به صورت آنلاین هرگز کار آسانی نخواهد بود، به خصوص امروزه که مهاجمان به طور مرتب تکنیک ها و سوء استفاده های جدیدی را برای سرقت داده های شما اختراع می کنند. گاهی اوقات حملات آنها برای تک تک کاربران مضر نخواهد بود. اما حملات در مقیاس بزرگ به برخی از وب سایت های محبوب یا پایگاه های داده مالی می تواند بسیار خطرناک باشد. در بیشتر موارد، مهاجمان ابتدا سعی می کنند برخی بدافزارها را به دستگاه کاربر فشار دهند. با این حال، گاهی اوقات این تکنیک کار نمی کند.

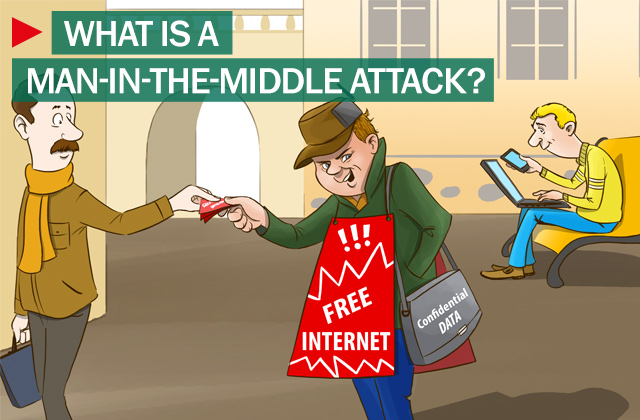

منبع تصویر: کسپرسکی

حمله Man-In-The-Middle چیست؟

یک روش محبوب حمله Man-In-The-Middle(Man-In-The-Middle attack) است. همچنین به عنوان حمله تیپ سطلی(bucket brigade attack) یا گاهی حمله ژانوس(Janus attack) در رمزنگاری شناخته می شود. همانطور که از نامش پیداست، مهاجم خود را بین دو طرف نگه میدارد و به آنها این باور را میدهد که مستقیماً از طریق یک ارتباط خصوصی با یکدیگر صحبت میکنند، در حالی که در واقع کل مکالمه توسط مهاجم کنترل میشود.

حمله Man-in-the-Middle تنها زمانی می تواند موفق باشد که مهاجم یک احراز هویت متقابل بین دو طرف ایجاد کند. بیشتر پروتکلهای رمزنگاری همیشه نوعی از تأیید اعتبار نقطه پایانی را ارائه میکنند، بهویژه برای جلوگیری از حملات MITM به کاربران. (MITM)پروتکل لایه سوکت های امن (SSL)(Secure Sockets Layer (SSL)) همیشه برای احراز هویت یک یا هر دو طرف با استفاده از یک مرجع صدور گواهینامه مورد اعتماد متقابل استفاده می شود.

چگونه کار می کند

فرض کنید سه شخصیت در این داستان وجود دارد: مایک(Mike) ، راب(Rob) و الکس(Alex) . مایک(Mike) می خواهد با راب(Rob) ارتباط برقرار کند . در همین حال، الکس(Alex) (مهاجم) از مکالمه برای استراق سمع جلوگیری می کند و از طرف مایک(Mike) یک مکالمه دروغین با راب(Rob) انجام می دهد. ابتدا (First)مایک(Mike) از راب(Rob) کلید عمومی خود را می خواهد . اگر راب(Rob) کلید خود را در اختیار مایک(Mike) قرار دهد ، الکس(Alex) رهگیری می کند و اینگونه است که "حمله مرد در وسط" آغاز می شود. سپس الکس(Alex) یک پیام جعلی برای مایک می فرستد(Mike)که ادعا می کند از راب(Rob) است اما کلید عمومی الکس را در بر می گیرد. (Alex)مایک(Mike) به راحتی معتقد است که کلید دریافتی متعلق به راب(Rob) است در حالی که این درست نیست. مایک(Mike) بی گناه پیام خود را با کلید الکس(Alex) رمزگذاری می کند و پیام تبدیل شده را برای راب(Rob) می فرستد .

در رایج ترین حملات MITM ، مهاجم بیشتر از یک روتر WiFi برای رهگیری ارتباطات کاربر استفاده می کند. (WiFi)این تکنیک را می توان با استفاده از یک روتر با برخی برنامه های مخرب برای رهگیری جلسات کاربر در روتر کار کرد. در اینجا، مهاجم ابتدا لپ تاپ خود را به عنوان یک نقطه اتصال WiFi پیکربندی می کند و نامی را که معمولاً در یک مکان عمومی استفاده می شود، مانند فرودگاه یا کافی شاپ انتخاب می کند. هنگامی که کاربر به آن روتر مخرب متصل می شود تا به وب سایت هایی مانند سایت های بانکداری آنلاین یا سایت های تجاری دسترسی پیدا کند، مهاجم اعتبار یک کاربر را برای استفاده بعدی ثبت می کند.

ابزار و پیشگیری از حمله انسان در وسط

بیشتر دفاع های موثر در برابر MITM را می توان فقط در روتر یا سمت سرور پیدا کرد. شما هیچ کنترل اختصاصی بر امنیت تراکنش خود نخواهید داشت. در عوض، می توانید از رمزگذاری قوی بین مشتری و سرور استفاده کنید. در این حالت سرور درخواست مشتری را با ارائه گواهی دیجیتال احراز هویت می کند و سپس تنها ارتباط برقرار می شود.

روش دیگر برای جلوگیری از چنین حملات MITM این است که هرگز مستقیماً به روترهای WiFi باز نکنید. (WiFi)در صورت تمایل، می توانید از یک افزونه مرورگر مانند HTTPS Everywhere یا ForceTLS استفاده کنید. این پلاگین ها به شما کمک می کنند تا هر زمان که این گزینه در دسترس باشد، یک اتصال امن برقرار کنید.

در ادامه بخوانید(Read next) : حملات Man-in-the-Browser(Man-in-the-Browser attacks) چیست؟

Related posts

Internet Security article and tips برای کاربران Windows 10

5 بهترین افزونه حریم خصوصی فایرفاکس برای ایمنی آنلاین

Online Reputation Management Tips، Tools & Services

چگونه برای بررسی اگر یک لینک امن است یا با استفاده از مرورگر وب خود را نمی

پیدا کردن اگر online account شما هک شده است و ایمیل و رمز عبور اطلاعات به بیرون درز

هنگامی که شما می میرید، Online Accounts شما چه اتفاقی می افتد: Digital Assets Management

7 راه که در آن ASUS Parental Controls محافظت از فرزندان شما

4 بهترین موتور جستجو برای کودکان

وب سایت Traffic Fingerprinting چیست؟ چگونه از خودت محافظت کنی؟

Globus Free VPN Browser review: Encrypt تمام ترافیک، Browse ناشناس

از راه دور Administration Tools: خطرات، Threats، Prevention

Best Free PDF Editor Online Tools که مبتنی بر ابر هستند

Best Free Online Flowchart Maker Tools

Online Safety Tips برای Kids، Students and Teens

Cyber Attacks - تعریف، Types، پیشگیری

Avoid Online Tech Support Scams and PC Cleanup Solutions

Microsoft Scams: Phone & Email کلاهبرداری است که سوء استفاده Microsoft Name

صید نهنگ کلاهبرداری و چگونه برای محافظت از شرکت شما چیست

Digital Footprints، Traces or Shadow چیست؟

Computer Security، Data Privacy، Online Safety Brochures از Microsoft