پیکربندی و استفاده از YubiKey Secure Login برای حساب محلی در ویندوز 10

کاربران می توانند از کلیدهای امنیتی سخت افزاری ساخته شده توسط شرکت سوئدی Yubico برای ورود به یک حساب محلی در ویندوز 10(Windows 10) استفاده کنند. این شرکت به تازگی اولین نسخه پایدار برنامه Yubico Login برای ویندوز را منتشر کرده است(Login for Windows application) . در این پست، نحوه نصب و پیکربندی YubiKey را برای استفاده در رایانه های شخصی ویندوز 10 به شما نشان خواهیم داد.

YubiKey یک دستگاه احراز هویت سخت افزاری است که از رمزهای عبور یکبار مصرف، رمزگذاری و احراز هویت با کلید عمومی و پروتکل های Universal 2nd Factor (U2F) و FIDO2 که توسط FIDO Alliance توسعه یافته است، پشتیبانی می کند . این به کاربران اجازه می دهد تا با ارسال رمزهای عبور یک بار مصرف یا استفاده از یک جفت کلید عمومی/خصوصی مبتنی بر FIDO که توسط دستگاه تولید می شود، به طور ایمن وارد حساب های خود شوند. YubiKey همچنین امکان ذخیره گذرواژههای ثابت را برای استفاده در سایتهایی که از گذرواژههای یکبار مصرف پشتیبانی نمیکنند، میدهد. فیس بوک(Facebook) از YubiKey برای اعتبار کارمندان استفاده می کند و گوگل(Google) آن را هم برای کارمندان و هم برای کاربران پشتیبانی می کند. برخی از مدیران رمز عبور از YubiKey پشتیبانی می کنند .Yubico همچنین کلید امنیتی(Security Key) را تولید می کند ، دستگاهی شبیه به YubiKey ، اما بر احراز هویت کلید عمومی متمرکز است.

YubiKey به کاربران این امکان را می دهد که پیام ها را بدون افشای کلیدهای خصوصی در معرض دنیای خارج امضا، رمزگذاری و رمزگشایی کنند. این ویژگی قبلا فقط برای کاربران مک(Mac) و لینوکس(Linux) در دسترس بود .

To configure/set up YubiKey on Windows 10, you’ll need the following:

- یک سخت افزار یوبی کی یو بی.

- نرم افزار Yubico Login برای ویندوز.

- نرم افزار YubiKey Manager.

همه آنها در yubico.com در برگه محصول(Product) آنها در دسترس هستند . همچنین، باید توجه داشته باشید که برنامه YubiKey از حسابهای ویندوز محلی مدیریت شده توسط (Windows)Azure Active Directory ( AAD ) یا Active Directory (AD) و همچنین حسابهای Microsoft پشتیبانی نمیکند .

(YubiKey)دستگاه احراز هویت سخت افزاری YubiKey

قبل از نصب نرم افزار Yubico Login for Windows ، نام کاربری و رمز عبور (Windows)ویندوز(Windows) خود را برای حساب محلی یادداشت کنید . شخصی که نرم افزار را نصب می کند باید نام کاربری و رمز عبور ویندوز را برای حساب کاربری خود داشته باشد. (Windows)بدون این موارد، هیچ چیز قابل پیکربندی نیست و حساب غیر قابل دسترسی است. رفتار پیشفرض ارائهدهنده اعتبار ویندوز(Windows) این است که آخرین ورود خود را به خاطر بسپارید، بنابراین نیازی به تایپ نام کاربری ندارید.

به همین دلیل، بسیاری از افراد ممکن است نام کاربری را به خاطر نداشته باشند. با این حال، پس از نصب ابزار و راهاندازی مجدد، ارائهدهنده اعتبار جدید Yubico بارگذاری میشود، به طوری که هم مدیران و هم کاربران نهایی باید نام کاربری را تایپ کنند. به این دلایل، نه تنها مدیر، بلکه همه افرادی که حسابشان باید از طریق Yubico Login برای Windows پیکربندی شود، باید بررسی کنند که قبل از نصب ابزار و پیکربندی پایان توسط ادمین، می توانند با استفاده از نام کاربری و رمز عبور حساب محلی خود وارد سیستم(Windows) شوند. -حساب های کاربران

توجه به این نکته ضروری است که پس از پیکربندی Yubico Login برای ویندوز(Windows) ، موارد زیر وجود دارد:

- بدون راهنمایی رمز عبور ویندوز

- راهی برای بازنشانی رمزهای عبور وجود ندارد

- بدون Remember Previous User/Login عملکرد ورود به سیستم.

علاوه بر این، ورود خودکار ویندوز با (Windows)Yubico Login برای Windows سازگار نیست . اگر کاربری که حسابش برای ورود خودکار تنظیم شده است، پس از اعمال پیکربندی Yubico Login for Windows ، دیگر رمز عبور اصلی خود را به خاطر نمی آورد، دیگر نمی توان به حساب دسترسی داشت. پیشگیرانه به این موضوع رسیدگی کنید :(Address)

- اینکه کاربران قبل از غیرفعال کردن ورود خودکار، رمزهای عبور جدید تنظیم کنند.

- از همه کاربران بخواهید قبل از اینکه از Yubico Login برای Windows برای پیکربندی حساب های خود استفاده کنید، تأیید کنند که می توانند با نام کاربری و رمز عبور جدید خود به حساب های خود دسترسی داشته باشند.

برای نصب نرم افزار به مجوزهای مدیر نیاز است.

نصب YubiKey

ابتدا نام کاربری خود را تایید کنید. پس از نصب Yubico Login برای ویندوز(Windows) و راه اندازی مجدد، باید علاوه بر رمز عبور خود را وارد کنید تا وارد شوید. برای انجام این کار، Command Prompt یا PowerShell را از منوی Start باز کنید و دستور زیر را اجرا کنید.

whoami

(Take)خروجی کامل را یادداشت کنید، که باید به شکل DESKTOP-1JJQRDF\jdoe، جایی که jdoe نام کاربری است.

- (Download)نرم افزار Yubico Login for Windows را از اینجا(here) دانلود کنید .

- نصب کننده را با دوبار کلیک بر روی دانلود اجرا کنید.

- موافقتنامه مجوز کاربر نهایی را بپذیرید.

- در جادوگر نصب، محل پوشه مقصد را مشخص کنید یا مکان پیش فرض را بپذیرید.

- دستگاهی که نرم افزار روی آن نصب شده است را مجددا راه اندازی کنید. پس از راهاندازی مجدد، ارائهدهنده اعتبار Yubico صفحه ورود به سیستم را نشان میدهد که YubiKey را درخواست میکند.

از آنجایی که YubiKey هنوز ارائه نشده است، باید کاربر را تغییر دهید و نه تنها رمز عبور حساب محلی ویندوز(Windows) خود، بلکه نام کاربری خود را برای آن حساب نیز وارد کنید. در صورت لزوم، ممکن است مجبور شوید حساب مایکروسافت را به حساب محلی تغییر دهید .

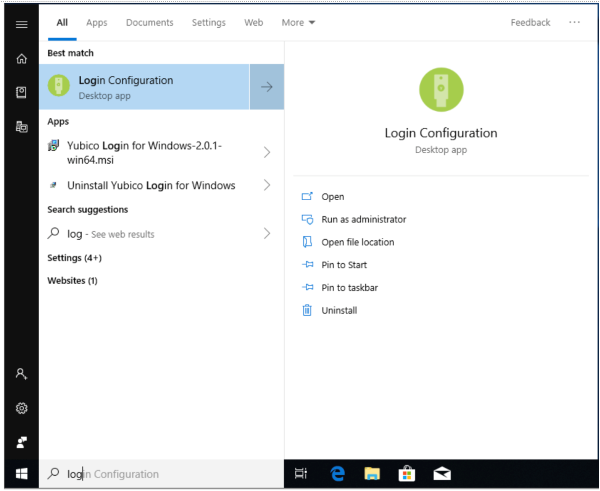

پس از ورود به سیستم، "تنظیمات ورود" را با نماد سبز جستجو کنید. (موردی که در واقع دارای برچسب Yubico Login برای Windows است، فقط نصب کننده است، نه برنامه.)

پیکربندی YubiKey

مجوزهای مدیر(Administrator) برای پیکربندی نرم افزار مورد نیاز است.

فقط حسابهایی که پشتیبانی میشوند را میتوان برای ورود Yubico(Yubico Login) برای Windows پیکربندی کرد . اگر جادوگر پیکربندی را راهاندازی کنید و حسابی که به دنبال آن هستید نمایش داده نشود، پشتیبانی نمیشود و بنابراین برای پیکربندی در دسترس نیست.

در طول فرآیند پیکربندی، موارد زیر مورد نیاز خواهد بود؛

- کلیدهای اصلی و پشتیبان(Primary and Backup Keys) : برای هر ثبت نام از یک YubiKey متفاوت استفاده کنید . اگر در حال پیکربندی کلیدهای پشتیبان هستید، هر کاربر باید یک YubiKey برای کلید اصلی و دیگری برای کلید پشتیبان داشته باشد.

- کد بازیابی(Recovery Code) : کد بازیابی یک مکانیسم آخرین راه حل برای احراز هویت یک کاربر در صورتی است که تمام YubiKey ها گم شده باشند. کدهای بازیابی(Recovery) را می توان به کاربرانی که مشخص می کنید اختصاص داد. با این حال، کد بازیابی تنها در صورتی قابل استفاده است که نام کاربری و رمز عبور حساب نیز موجود باشد. گزینه ایجاد کد بازیابی در طی فرآیند پیکربندی ارائه می شود.

مرحله 1: در منوی Start ویندوز ، Yubico > Login Configuration را انتخاب کنید .

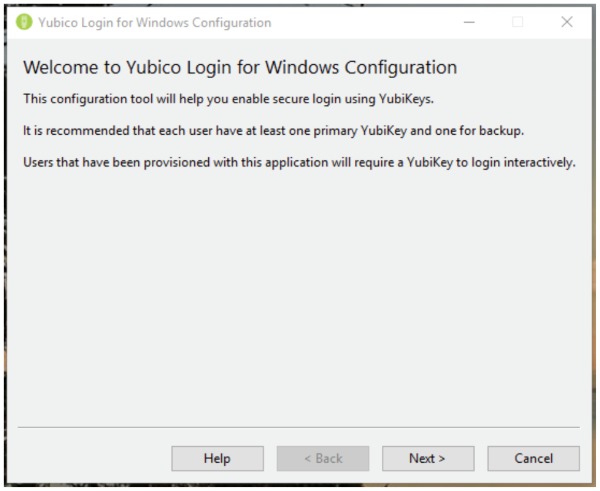

مرحله 2: گفتگوی User Account Control ظاهر می شود. اگر این را از یک حساب غیر مدیر اجرا می کنید، از شما خواسته می شود اعتبار مدیر محلی را دریافت کنید. صفحه خوش آمد گویی جادوگر تنظیم تنظیمات ورود به سیستم Yubico(Yubico Login Configuration) را معرفی می کند :

مرحله 3: روی Next کلیک کنید . صفحه پیش فرض (Default)Yubico Windows Login Configuration ظاهر می شود.

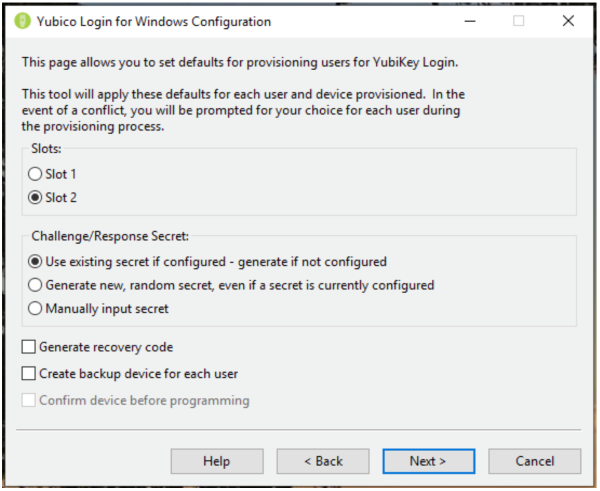

مرحله 4: موارد قابل تنظیم عبارتند از:

Slots : شکافی را انتخاب کنید که راز چالش-پاسخ در آن ذخیره می شود. همه YubiKeyهایی که سفارشی نشدهاند از قبل با یک اعتبارنامه در شکاف 1 بارگذاری شدهاند، بنابراین اگر از Yubico Login برای ویندوز(Windows) برای پیکربندی YubiKeyهایی استفاده میکنید که قبلاً برای ورود به حسابهای دیگر استفاده میشوند، شکاف 1 را بازنویسی نکنید.

Challenge/Response Secret : این مورد به شما امکان میدهد تعیین کنید راز چگونه پیکربندی شود و کجا ذخیره شود. گزینه ها عبارتند از:

- استفاده از راز موجود در صورت پیکربندی – ایجاد در صورت عدم پیکربندی(Use existing secret if configured – generate if not configured) : رمز موجود کلید در شکاف مشخص شده استفاده خواهد شد. اگر دستگاه هیچ رازی موجود نداشته باشد، فرآیند تهیه یک راز جدید ایجاد می کند.

- ایجاد راز تصادفی جدید، حتی اگر یک راز در حال حاضر پیکربندی شده باشد(Generate new, random secret, even if a secret is currently configured) : یک راز جدید تولید و در اسلات برنامهریزی میشود و هر راز پیکربندی شده قبلی را بازنویسی میکند.

- راز ورودی دستی(Manually input secret) : برای کاربران پیشرفته(For advanced users) : در طول فرآیند تهیه، برنامه از شما می خواهد که یک رمز HMAC-SHA1 را به صورت دستی وارد کنید (20 بایت – 40 کاراکتر با کد هگزا).

ایجاد کد بازیابی(Generate Recovery Code) : برای هر کاربر ارائه شده، یک کد بازیابی جدید ایجاد خواهد شد. این کد بازیابی به کاربر نهایی امکان می دهد در صورتی که YubiKey خود را گم کرده است وارد سیستم شود.

توجه: اگر هنگام تهیه کلید دوم، کد بازیابی را ذخیره کنید، هر کد بازیابی قبلی نامعتبر می شود و فقط کد بازیابی جدید کار می کند.

Create Backup Device for Every User(Create Backup Device for Each User) : از این گزینه استفاده کنید تا فرآیند تهیه دو کلید برای هر کاربر ثبت شود، یک YubiKey اصلی و یک (YubiKey)YubiKey پشتیبان . اگر نمیخواهید کدهای بازیابی را به کاربران خود ارائه دهید، بهتر است به هر کاربر یک نسخه پشتیبان از YubiKey بدهید . برای اطلاعات بیشتر، به بخش کلیدهای اصلی(Primary) و پشتیبان(Backup Keys) در بالا مراجعه کنید.

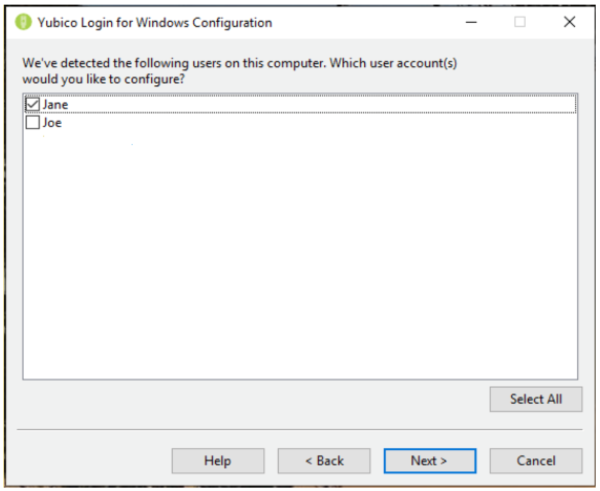

مرحله 5: روی Next کلیک کنید تا کاربر(های) مورد نظر را انتخاب کنید. صفحه Select User Accounts (اگر هیچ حساب کاربری محلی پشتیبانی شده توسط Yubico Login برای Windows وجود نداشته باشد، لیست خالی خواهد بود) ظاهر می شود.

مرحله 6: با انتخاب کادر انتخاب کنار نام کاربری، حسابهای کاربری را که قرار است در طول اجرای فعلی ورود Yubico(Yubico Login) برای Windows ارائه شوند، انتخاب کنید و سپس روی (Windows)Next کلیک کنید . صفحه پیکربندی کاربر(Configuring User) ظاهر می شود.

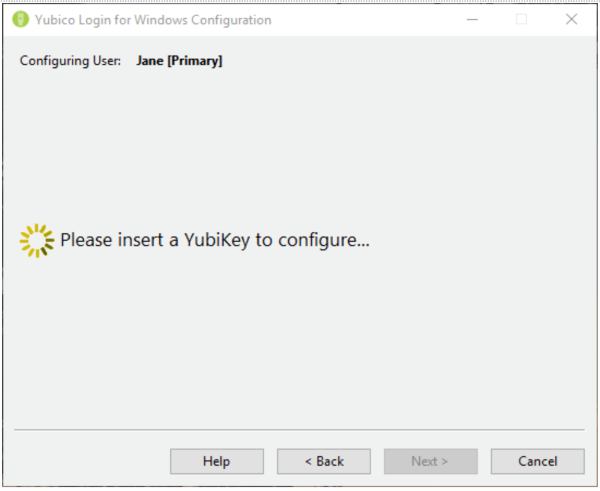

مرحله 7: نام کاربری نشان داده شده در قسمت Configuring User نشان داده شده در بالا، کاربری است که YubiKey در حال حاضر برای او پیکربندی شده است. همانطور که هر نام کاربری نمایش داده می شود، فرآیند از شما می خواهد که یک YubiKey برای ثبت نام برای آن کاربر وارد کنید.

مرحله 8: صفحه Wait for Device در حالی که YubiKey درج شده در حال شناسایی است و قبل از ثبت نام برای کاربری که نام کاربری او در قسمت Configuring User در بالای صفحه است، نشان داده می شود. اگر در صفحه پیشفرض ، (Defaults)Create Backup Device for Every User را انتخاب کرده باشید، فیلد (Create Backup Device for Each User)Configuring User نیز نشان میدهد که کدام یک از YubiKeys ، Primary یا Backup ثبت شده است.

مرحله 9: اگر فرآیند تهیه را برای استفاده از یک راز مشخص شده به صورت دستی پیکربندی کرده باشید، فیلد مربوط به رازهای 40 رقمی شش رقمی نمایش داده می شود. راز را وارد کرده و روی Next کلیک کنید .

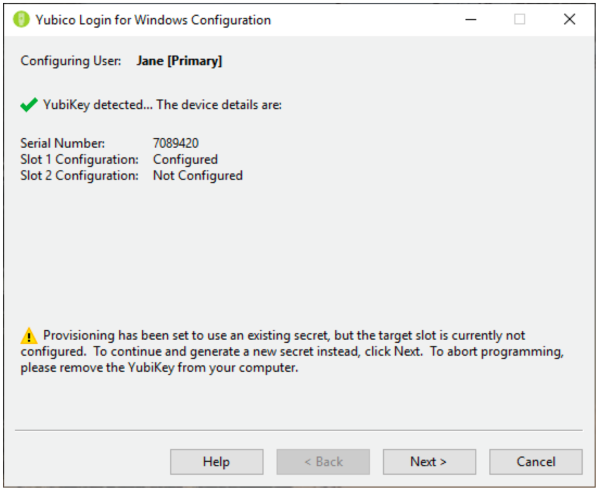

مرحله 10: صفحه Programming Device پیشرفت برنامه نویسی هر YubiKey را نشان می دهد. صفحه تأیید دستگاه(Device Confirmation) که در زیر نشان داده شده است، جزئیات YubiKey شناسایی شده توسط فرآیند تأمین، از جمله شماره سریال دستگاه (در صورت وجود) و وضعیت پیکربندی هر شکاف رمز یکبار مصرف(One-Time Password) ( OTP ) را نشان میدهد. (OTP)اگر بین آنچه به عنوان پیشفرض تنظیم کردهاید و آنچه که با YubiKey شناساییشده(YubiKey) امکانپذیر است، تضاد وجود داشته باشد ، یک نماد هشدار نمایش داده میشود. اگر همه چیز خوب است، یک علامت بررسی نشان داده می شود. اگر خط وضعیت نماد خطا را نشان دهد، خطا توضیح داده می شود و دستورالعمل های رفع آن روی صفحه نمایش داده می شود.

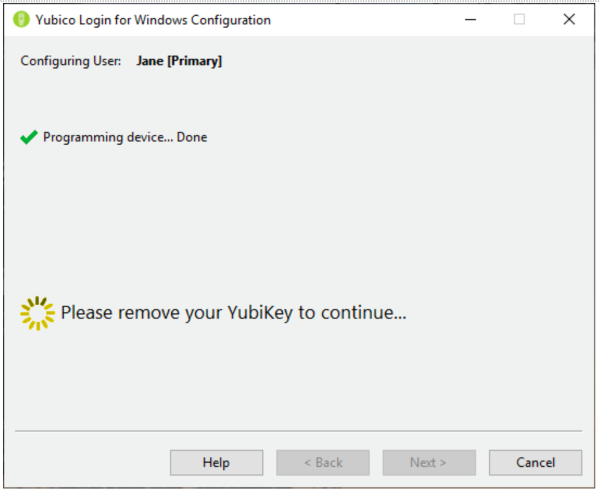

مرحله 11: هنگامی که برنامه نویسی برای یک حساب کاربری کامل شد، دیگر نمی توان بدون YubiKey مربوطه به آن حساب دسترسی داشت . از شما خواسته می شود که YubiKey را که به تازگی پیکربندی شده است حذف کنید، و فرآیند تهیه به طور خودکار به حساب کاربری بعدی / ترکیب YubiKey ادامه می یابد.(YubiKey)

مرحله 12: پس از همه، YubiKeys برای حساب کاربری مشخص شده ارائه شده است:

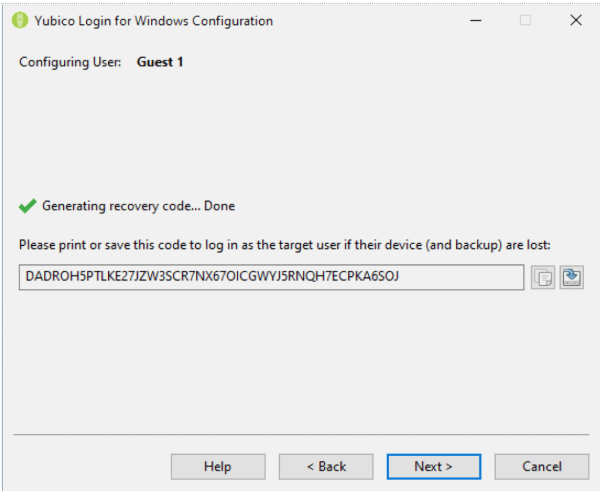

- اگر در صفحه پیش فرض ها (Defaults)Generate Recovery Code انتخاب شده باشد ، صفحه Recovery Code نمایش داده می شود.

- اگر Generate Recovery Code انتخاب نشده بود، فرآیند تهیه به طور خودکار به حساب کاربری بعدی ادامه می یابد.

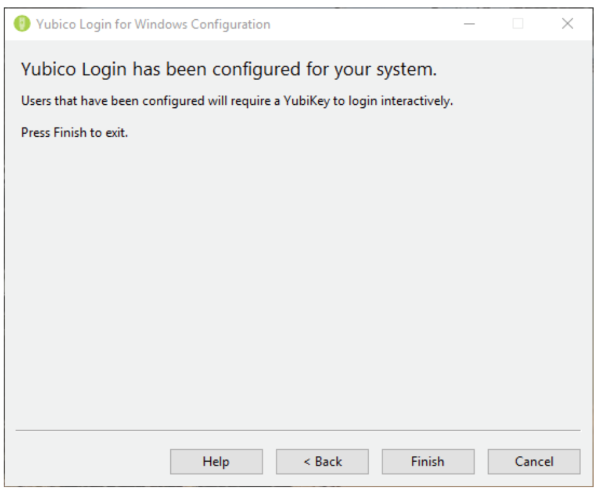

- پس از اتمام آخرین حساب کاربری، فرآیند تهیه به پایان رسید .(Finished)

کد بازیابی یک رشته طولانی است. (برای از بین بردن مشکلات ناشی از اشتباه گرفتن کاربر نهایی از عدد 1 با حرف L و 0 برای حرف O، کد بازیابی در Base32 کدگذاری شده است ، که با کاراکترهای الفبایی که شبیه به هم هستند رفتار می کند.)

صفحه Recovery Code پس از پیکربندی تمام YubiKeys برای حساب کاربری مشخص شده نمایش داده می شود.

مرحله 13: در صفحه Recovery Code یک کد بازیابی برای کاربر انتخاب شده ایجاد و تنظیم کنید. پس از انجام این کار، دکمه های کپی(Copy) و ذخیره(Save) در سمت راست قسمت کد بازیابی در دسترس قرار می گیرند.

مرحله 14: کد بازیابی را کپی کنید و آن را از اشتراک گذاری با کاربر ذخیره کنید و در صورتی که کاربر آن را گم کند نگه دارید.

توجه(Note) : حتماً کد بازیابی را در این مرحله از فرآیند ذخیره کنید. پس از رفتن به صفحه بعدی، امکان بازیابی کد وجود ندارد.

مرحله 15: برای انتقال به حساب کاربری بعدی از صفحه انتخاب کاربران(Select Users) ، روی Next کلیک کنید . هنگامی که آخرین کاربر را پیکربندی کردید، فرآیند تدارک صفحه Finished را نمایش می دهد .

مرحله 16: به هر کاربر کد بازیابی خود را بدهید. کاربران نهایی باید کد بازیابی خود را در مکانی امن ذخیره کنند که زمانی که نمی توانند وارد سیستم شوند در دسترس باشد.

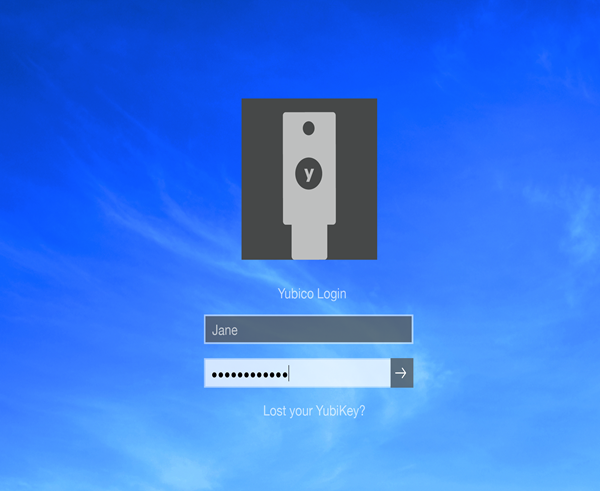

تجربه کاربری YubiKey

هنگامی که حساب کاربری محلی برای نیاز به YubiKey پیکربندی شده است ، کاربر توسط ارائه دهنده اعتبار Yubico(Yubico Credential Provider) به جای ارائه دهنده اعتبار پیش فرض ویندوز احراز هویت می شود . از کاربر خواسته می شود که YubiKey خود را وارد کند. سپس صفحه ورود Yubico(Yubico Login) نمایش داده می شود. کاربر نام کاربری و رمز عبور خود را وارد می کند.

توجه(Note) : برای ورود به سیستم نیازی به فشار دادن دکمه روی سخت افزار یوبی کی یو اس بی(YubiKey USB) نیست. در برخی موارد، فشار دادن دکمه باعث می شود ورود ناموفق باشد.

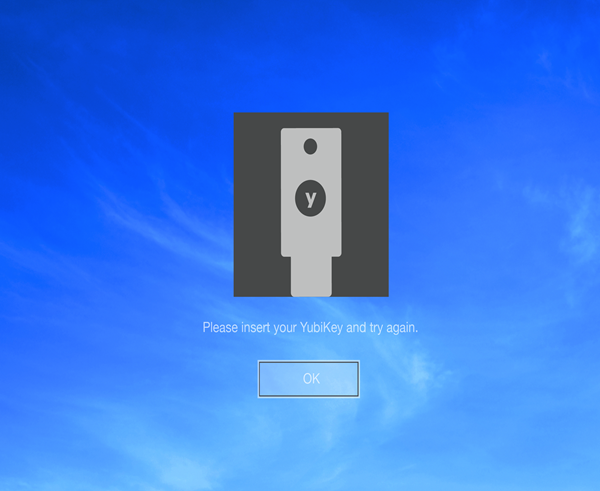

هنگامی که کاربر نهایی وارد سیستم می شود، باید YubiKey صحیح را در یک پورت USB در سیستم خود وارد کند. اگر کاربر نهایی نام کاربری و رمز عبور خود را بدون وارد کردن YubiKey صحیح وارد کند ، احراز هویت ناموفق خواهد بود و کاربر با یک پیام خطا نمایش داده می شود.

اگر حساب کاربر نهایی برای ورود Yubico(Yubico Login) برای Windows پیکربندی شده باشد ، و اگر یک کد بازیابی ایجاد شده باشد، و کاربر YubiKey(های) خود را از دست بدهد، میتواند از کد بازیابی خود برای احراز هویت استفاده کند. کاربر نهایی رایانه خود را با نام کاربری، کد بازیابی و رمز عبور باز می کند.

تا زمانی که یک YubiKey جدید پیکربندی نشود، کاربر نهایی باید هر بار که وارد می شود کد بازیابی را وارد کند.

اگر Yubico Login برای Windows تشخیص نمیدهد که YubiKey درج شده است، احتمالاً به دلیل فعال نبودن حالت OTP کلید است یا اینکه (OTP)YubiKey را وارد نمیکنید ، بلکه یک کلید امنیتی(Security Key) را وارد میکنید که با این برنامه سازگار نیست. از برنامه مدیریت YubiKey(YubiKey Manager) استفاده کنید تا اطمینان حاصل کنید که تمام YubiKey(YubiKeys) هایی که باید ارائه شوند دارای رابط OTP فعال هستند.(OTP)

مهم(Important) : روش های ورود به سیستم جایگزین پشتیبانی شده توسط ویندوز(Windows) تحت تأثیر قرار نخواهند گرفت. بنابراین، باید روشهای ورود به سیستم محلی و راه دور اضافی را برای حسابهای کاربری که با Yubico Login for Windows محافظت میکنید محدود کنید تا مطمئن شوید که هیچ «درهای پشتی» را باز نگذاشتهاید.

اگر YubiKey را امتحان کردید، تجربه خود را در بخش نظرات زیر با ما در میان بگذارید.(If you try out YubiKey, let us know your experience in the comments section below.)

Related posts

View Security Questions and Answers برای Local Account در Windows 10

نحوه نصب ویندوز 11 و ویندوز 10 روی درایو USB (Windows To Go)

3 راه برای بوت کردن رایانه شخصی ویندوز 10 از درایو فلش USB -

Switch User Option از دست رفته از Windows 10 login screen

Reset Local Account password در Windows 10 با استفاده از Installation Media

نحوه روشن و خاموش کردن محافظ باتری در ویندوز 10

نحوه اتصال رایانه شخصی ویندوز 10 به تلفن هوشمند ویندوز 10 موبایل با استفاده از بلوتوث

چگونه BIOS را در Windows 10 وارد کنید

7 روش برای تنظیم روشنایی صفحه نمایش در ویندوز 10

فرکانس Processor در Windows 10 مطابقت ندارد

حالت بازی در ویندوز 10: آزمایش عملکرد واقعی در بازی های مدرن

چگونه برای پیدا کردن Processor Brand and Model بر روی Windows 10 Laptop

ویندوز 11 در مقابل ویندوز 10 در پردازندههای نسل دوازدهم اینتل Core

چگونه در انتخاب GPU به طور پیش فرض برای بازی و یا برنامه های در Windows 10

فهرست لوازم جانبی و Hardware سازگار با Windows 10 S

10 روش برای باز کردن Device Manager در ویندوز 10

چگونه به استفاده از Windows Mobility Center در Windows 10

نحوه امضای کاربران دیگر در Windows 10

نحوه انتقال فایل به دیگران، با بلوتوث، از ویندوز 10 موبایل

نحوه روشن کردن بلوتوث در ویندوز 10: 5 روش