Remote Credential Guard از اطلاعات کاربری Remote Desktop محافظت می کند

همه کاربران سرپرست سیستم یک نگرانی بسیار واقعی دارند - ایمن کردن اعتبارنامه ها از طریق یک اتصال دسکتاپ(Desktop) از راه دور . این به این دلیل است که بدافزار می تواند راه خود را به هر رایانه دیگری از طریق اتصال دسکتاپ پیدا کند و تهدیدی بالقوه برای داده های شما باشد. به همین دلیل است که وقتی میخواهید به یک دسکتاپ از راه دور متصل شوید ، سیستمعامل ویندوز(Windows OS) یک هشدار چشمک میزند: « مطمئن شوید که به این رایانه شخصی اعتماد دارید، اتصال به رایانه غیرقابل اعتماد ممکن است به رایانه شما آسیب برساند ».(Make sure you trust this PC, connecting to an untrusted computer might harm your PC)

در این پست خواهیم دید که چگونه قابلیت Remote Credential Guard که در (Remote Credential Guard)ویندوز 10(Windows 10) معرفی شده است ، می تواند به محافظت از اعتبارنامه های دسکتاپ از راه دور در ویندوز 10 Enterprise(Windows 10 Enterprise) و Windows Server کمک کند.

Remote Credential Guard در ویندوز 10(Windows 10)

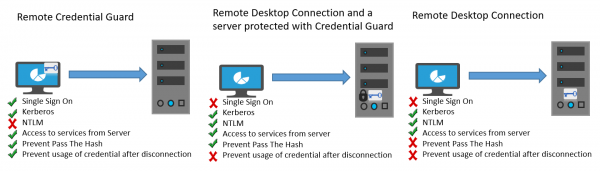

این ویژگی برای از بین بردن تهدیدات قبل از تبدیل شدن به یک موقعیت جدی طراحی شده است. این به شما کمک می کند تا با هدایت درخواست های Kerberos به دستگاهی که اتصال را درخواست می کند، از اعتبار خود از طریق یک اتصال دسکتاپ راه دور محافظت کنید. (Desktop)همچنین تجربه ورود به سیستم واحد را برای جلسات دسکتاپ از راه دور فراهم می کند.(Remote Desktop)

در صورت بروز هر گونه بدبختی که در آن دستگاه مورد نظر به خطر بیفتد، اعتبار کاربر فاش نمی شود زیرا هر دو اعتبار و مشتقات اعتبار هرگز به دستگاه مورد نظر ارسال نمی شوند.

نحوه عملکرد Remote Credential Guard بسیار شبیه به حفاظت ارائه شده توسط Credential Guard در یک ماشین محلی است، به جز Credential Guard همچنین از اعتبارنامه های ذخیره شده دامنه از طریق Credential Manager محافظت می کند .

یک فرد می تواند به روش های زیر از Remote Credential Guard استفاده کند:(Remote Credential Guard)

- از آنجایی که اعتبار مدیر(Administrator) دارای امتیاز بالایی است، باید از آنها محافظت شود. با استفاده از Remote Credential Guard ، میتوانید مطمئن باشید که اعتبار شما محافظت میشود، زیرا اجازه نمیدهد اعتبارنامهها از طریق شبکه به دستگاه مورد نظر منتقل شوند.

- کارکنان Helpdesk(Helpdesk) در سازمان شما باید به دستگاههای متصل به دامنه متصل شوند که ممکن است در معرض خطر قرار گیرند. با Remote Credential Guard ، کارمند Helpdesk می تواند از RDP برای اتصال به دستگاه مورد نظر استفاده کند بدون اینکه اعتبار خود را در معرض بدافزار قرار دهد.

الزامات سخت افزاری و نرم افزاری

برای فعال کردن عملکرد روان Remote Credential Guard ، اطمینان حاصل کنید که الزامات زیر برای مشتری و سرور Remote Desktop برآورده شده است.(Remote Desktop)

- کلاینت و سرور Remote Desktop(Remote Desktop Client) باید به یک دامنه Active Directory متصل شوند

- هر دو دستگاه باید یا به یک دامنه متصل شوند یا سرور دسکتاپ از راه دور(Remote Desktop) باید به دامنه ای با یک رابطه اعتماد به دامنه دستگاه مشتری متصل شود.

- احراز هویت Kerberos باید فعال می شد.

- کلاینت Remote Desktop باید حداقل ویندوز 10(Windows 10) ، نسخه 1607 یا Windows Server 2016 را اجرا کند.

- برنامه Remote Desktop Universal Windows Platform از (Remote Desktop Universal Windows Platform)Remote Credential Guard پشتیبانی نمی کند ، بنابراین، از برنامه کلاسیک Windows Remote Desktop استفاده کنید .

Remote Credential Guard را(Remote Credential Guard) از طریق رجیستری(Registry) فعال کنید

برای فعال کردن Remote Credential Guard در دستگاه مورد نظر، ویرایشگر رجیستری(Registry Editor) را باز کنید و به کلید زیر بروید:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

یک مقدار DWORD جدید با نام DisableRestrictedAdmin اضافه کنید . مقدار این تنظیم رجیستری را روی 0 تنظیم کنید تا Remote Credential Guard روشن شود.

ویرایشگر رجیستری را ببندید.

می توانید با اجرای دستور زیر از یک CMD بالا، Remote Credential Guard را فعال کنید:(Remote Credential Guard)

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

با استفاده از Group Policy ، Remote Credential Guard را روشن کنید

استفاده از Remote Credential Guard در دستگاه مشتری با تنظیم یک خط مشی گروه(Group Policy) یا با استفاده از یک پارامتر با اتصال از راه دور دسکتاپ(Remote Desktop Connection) امکان پذیر است.

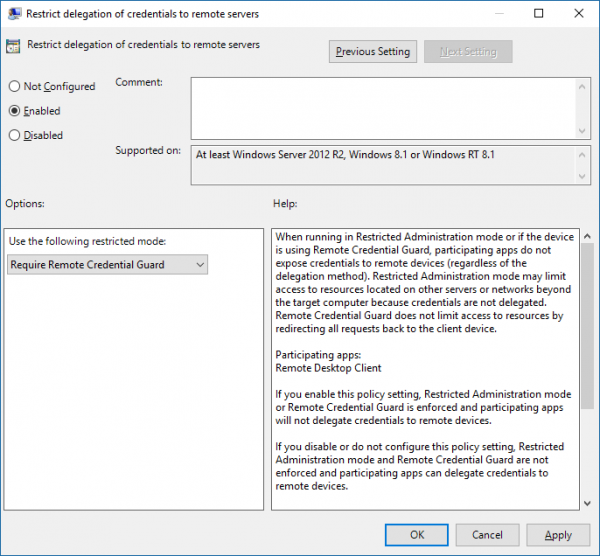

از کنسول مدیریت خط مشی گروه(Group Policy Management Console) ، به Computer Configuration > Administrative Templates > System > Credentials Delegation.

اکنون، بر روی Restrict delegation of credentials to remote servers(Restrict delegation of credentials to remote servers) دوبار کلیک کنید تا کادر Properties آن باز شود.

اکنون در کادر استفاده از حالت محدود زیر(Use the following restricted mode) ، Require Remote Credential Guard را انتخاب کنید. ( Require Remote Credential Guard. )گزینه دیگر حالت مدیریت محدود(Restricted Admin mode) نیز وجود دارد. اهمیت آن در این است که وقتی Remote Credential Guard قابل استفاده نباشد، از حالت Restricted Admin استفاده می کند.

در هر صورت، نه Remote Credential Guard و نه حالت Restricted Admin اعتبارنامه ها را به صورت متنی واضح به سرور Remote Desktop ارسال نمی کنند.

(Allow Remote Credential Guard)با انتخاب گزینه " ترجیح نگهبان اعتبار از راه دور"، Remote Credential Guard را (Prefer Remote Credential Guard)مجاز کنید.

روی OK کلیک کنید و از (Click OK)کنسول مدیریت خط مشی گروه(Group Policy Management Console) خارج شوید .

اکنون، از یک خط فرمان، gpupdate.exe /force را اجرا کنید تا مطمئن شوید که شی Group Policy اعمال شده است.(Group Policy)

از Remote Credential Guard(Use Remote Credential Guard) با پارامتری برای Remote Desktop Connection استفاده کنید

اگر از Group Policy در سازمان خود استفاده نمی کنید، می توانید پارامتر remoteGuard را هنگام راه اندازی Remote Desktop Connection اضافه کنید تا Remote Credential Guard را برای آن اتصال روشن کنید.

mstsc.exe /remoteGuard

مواردی که باید هنگام استفاده از Remote Credential Guard در نظر داشته باشید(Remote Credential Guard)

- Remote Credential Guard را نمی توان برای اتصال به دستگاهی که به Azure Active Directory متصل شده است استفاده کرد.

- Remote Desktop Credential Guard فقط با پروتکل RDP کار می کند.(RDP)

- Remote Credential Guard شامل ادعاهای دستگاه نمی شود. برای مثال، اگر میخواهید از راه دور به یک سرور فایل دسترسی داشته باشید و سرور فایل به ادعای دستگاه نیاز دارد، دسترسی ممنوع خواهد شد.

- سرور و کلاینت باید با استفاده از Kerberos احراز هویت شوند.

- دامنه ها باید یک رابطه اعتماد داشته باشند یا هر دو مشتری و سرور باید به یک دامنه متصل شوند.

- دروازه دسکتاپ از راه دور با (Remote Desktop Gateway)Remote Credential Guard سازگار نیست .

- هیچ اعتباری به دستگاه مورد نظر درز نمی کند. با این حال، دستگاه مورد نظر همچنان بلیط های (Tickets)خدمات Kerberos(Kerberos Service) را به تنهایی دریافت می کند.

- در نهایت، باید از اعتبار کاربری که وارد دستگاه شده است استفاده کنید. استفاده از اعتبارنامه های ذخیره شده یا اعتبارنامه هایی که متفاوت از اعتبار شما هستند مجاز نیست.

می توانید در Technet(Technet) بیشتر در این مورد مطالعه کنید .

مطالب مرتبط(Related) : نحوه افزایش تعداد اتصالات دسکتاپ از راه دور(increase the number of Remote Desktop Connections) در ویندوز 10.

Related posts

افزایش تعداد Remote Desktop Connections در Windows 11/10

Windows کلید پس از سوئیچینگ از Remote Desktop session گیر کرده است

نمی تواند Paste را در Remote Desktop Session در Windows 10 کپی کند

RDP connection authentication error؛ Function درخواست پشتیبانی نمی

Create Remote Desktop Connection shortcut در Windows 11/10

Command Line Parameters برای Remote Desktop Connections

Fix Remote Desktop connection مسائل و خطا در ویندوز 10

فعال کردن Remote Desktop با استفاده از Command Prompt or PowerShell

logon attempt خطا انجام نشد در حالی که اتصال Remote Desktop

Remote Desktop کار نمی کند و یا نمی خواهد در Windows 10 اتصال

Fix Remote Desktop Error Code 0x104 در ویندوز 11/10

Ammyy Admin: Secure Zero-Config Remote Desktop Software قابل حمل

دسکتاپ از راه دور نمی تواند به کامپیوتر از راه دور در Windows 11/10 اتصال

NoMachine Remote Desktop Tool رایگان و قابل حمل برای Windows PC است

دسترسی شما Computer از راه دور با استفاده از Chrome Remote Desktop

Connect iPhone به Windows 10 PC با استفاده از Microsoft Remote Desktop

Microsoft Remote Desktop Assistant برای Windows 10

با استفاده از Remote Desktop Connection از اوبونتو به کامپیوتر ویندوزی متصل شوید

چگونه به ارسال Ctrl+Alt+Delete در یک Remote Desktop Session

Remove History ورودی از Remote Desktop Connection در Windows 11/10