Core Isolation و Memory Integrity را در ویندوز 11/10 فعال یا غیرفعال کنید

حملات سایبری طی چند سال گذشته تغییر کرده است. هکرهای سرکش اکنون می توانند رایانه شما را تصرف کنند و فایل ها را قفل کنند مگر اینکه شما آماده پرداخت پول به آنها باشید. این نوع حملات باجافزار(Ransomware) نامیده میشوند و از سوء استفادههای سطح هسته استفاده میکنند که تلاش میکنند بدافزارهایی را با بالاترین امتیازات اجرا کنند، مانند باجافزار WannaCry(WannaCry) و Petya . به منظور کاهش این نوع حملات، مایکروسافت(Microsoft) قابلیتی را ارائه کرده است که به شما امکان می دهد Core Isolation و Memory Integrity(Core Isolation and Memory Integrity) را فعال کنید تا از چنین حملاتی جلوگیری کنید.

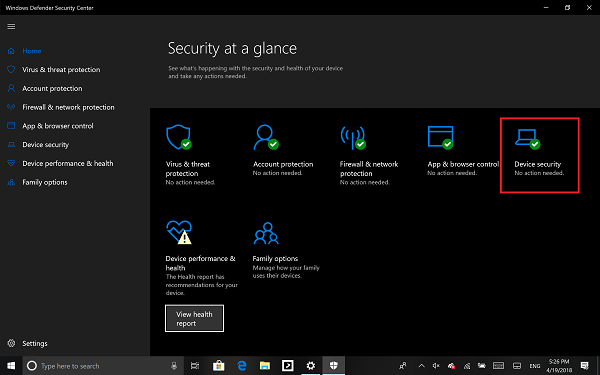

Windows Defender Security Center این ویژگی را ارائه می دهد. این برنامه که Device Security(Device Security, ) نامیده می شود ، گزارش وضعیت و مدیریت ویژگی های امنیتی تعبیه شده در دستگاه های شما را ارائه می دهد - از جمله روشن کردن ویژگی ها برای ارائه حفاظت پیشرفته. با این حال، در سطح نرم افزار کار نمی کند. سخت افزار نیز باید از آن پشتیبانی کند. سفتافزار شما باید مجازیسازی را پشتیبانی کند، که (Virtualization,)Windows 11/10 را قادر میسازد تا برنامهها را در یک کانتینر اجرا کند تا به سایر بخشهای سیستم دسترسی نداشته باشند.

دستگاه شما باید الزامات امنیت سخت افزار استاندارد را برآورده کند، این بدان معناست که دستگاه شما باید از یکپارچگی حافظه و جداسازی هسته پشتیبانی کند و همچنین دارای موارد زیر باشد:

- TPM 2.0 (که به عنوان پردازنده امنیتی شما نیز شناخته می شود)

- بوت امن فعال شد

- DEP

- UEFI MAT

Core Isolation و Memory Integrity را در ویندوز 11(Windows 11) فعال کنید

احتمالاً این ساده ترین راه برای فعال یا غیرفعال کردن امنیت(Security) مبتنی بر مجازی سازی در ویندوز 11(Windows 11) است. به عبارت دیگر، برای انجام آن باید Core Isolation(enable Core isolation) را فعال کنید. برای آن موارد زیر را انجام دهید:

- امنیت ویندوز را (windows security ) در کادر جستجوی نوار وظیفه جستجو کنید.

- روی(Click) نتیجه جستجوی فردی کلیک کنید.

- به تب Device Security بروید.

- بر روی گزینه Core isolation details کلیک کنید.

- دکمه یکپارچگی حافظه را (Memory integrity ) تغییر دهید تا آن را روشن کنید.

- کامپیوتر خود را مجددا راه اندازی کنید.

Core Isolation و Memory Integrity را در Windows 11/10 فعال کنید

- به عنوان یک سرپرست وارد سیستم شوید و Windows Defender Security Center را باز کنید(Windows Defender Security Center)

- به دنبال گزینه Device Security بگردید .

- در اینجا باید بررسی کنید که آیا Core Isolation تحت مجازی سازی(Virtualization) روی رایانه شخصی شما فعال است یا خیر.

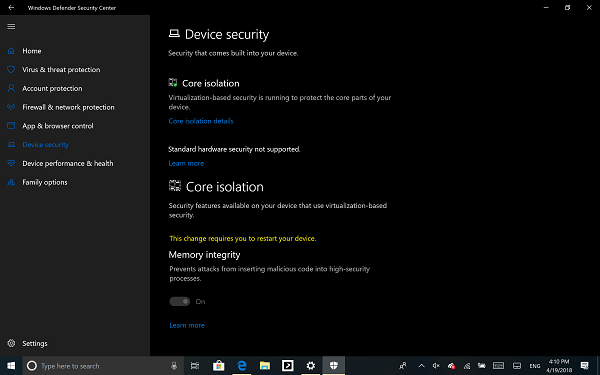

- Core Isolation ویژگیهای(y) امنیتی مبتنی بر مجازیسازی را برای محافظت از بخشهای اصلی دستگاه شما فراهم میکند.

- روی(Click) جزئیات جداسازی هسته(Core) کلیک کنید و به شما پیشنهاد می شود که یکپارچگی حافظه(Memory Integrity) را فعال کنید .

یکپارچگی حافظه(Memory integrity) (یکپارچگی کد محافظت شده توسط Hypervisor) یکی از ویژگی های امنیتی Core Isolation است که از وارد کردن کدهای مخرب توسط حملات به فرآیندهای با امنیت بالا جلوگیری می کند. آن را روشن(Toggle) کنید تا روشن شود.

پس از فعال شدن، از شما می خواهد که رایانه شخصی را مجدداً راه اندازی کنید تا یکپارچگی حافظه(Memory Integrity) کاملاً فعال شود.

اگر بعداً با مشکلات سازگاری برنامه مواجه شدید، ممکن است لازم باشد آن را خاموش کنید.

موارد مرتبط(Related) : یکپارچگی حافظه خاکستری شده یا روشن/خاموش نمی شود.

با استفاده از رجیستری ، جداسازی هسته(Core Isolation) و یکپارچگی حافظه(Memory Integrity) را فعال یا غیرفعال کنید

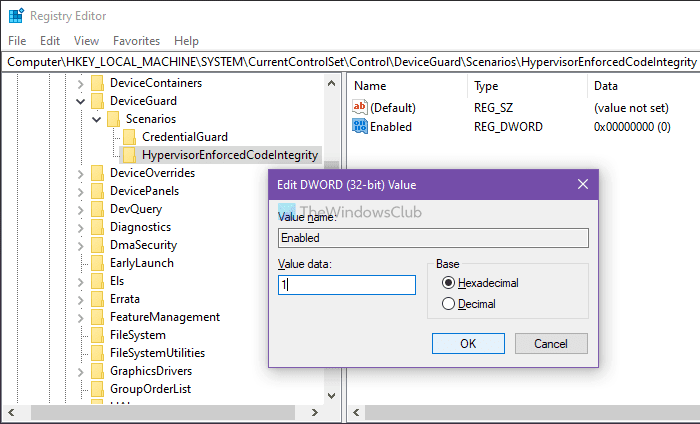

همچنین میتوانید از رجیستری(Registry) برای فعال یا غیرفعال کردن یکپارچگی حافظه(Memory) جداسازی هسته با استفاده از (Core)ویرایشگر رجیستری(Registry Editor) استفاده کنید، مراحل زیر را دنبال کنید:

- Win+R را فشار دهید تا پنجره Run باز شود.

- regedit را(regedit) تایپ کنید و دکمه Enter را بزنید.

- بر روی گزینه Yes کلیک کنید.

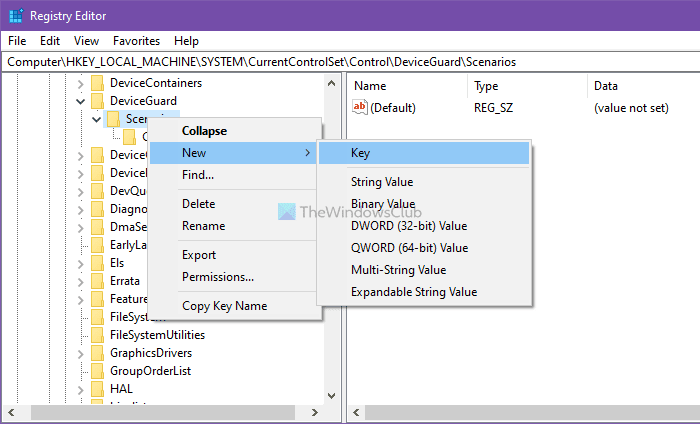

- به سناریوها(Scenarios) در HKEY_LOCAL_MACHINE بروید(HKEY_LOCAL_MACHINE) .

- Scenarios > New > Key کلیک راست کنید .

- نام آن را HypervisorEnforcedCodeIntegrity بگذارید .

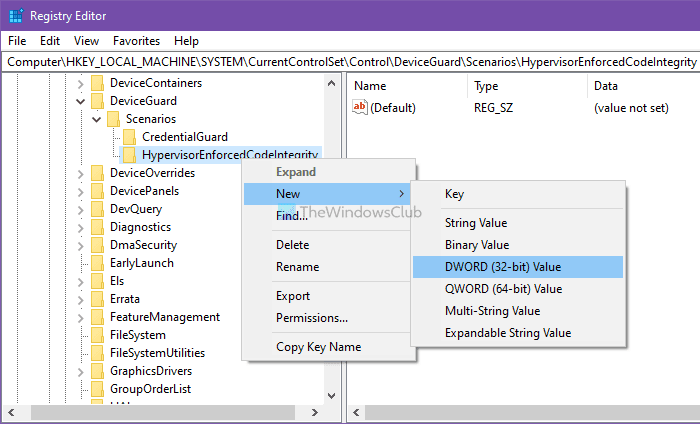

- روی آن کلیک راست کنید > New > DWORD (32-bit) Value .

- نام آن را فعال(Enabled) کنید.

- روی آن دوبار کلیک کنید تا Value data را 1 برای فعال کردن و 0 برای غیرفعال کردن تنظیم کنید.

- روی دکمه OK کلیک کنید.

- کامپیوتر خود را مجددا راه اندازی کنید.

برای کسب اطلاعات بیشتر در مورد این مراحل، به خواندن ادامه دهید.

احتیاط:(Precaution: ) قبل از رفتن به مراحل REGEDIT ، فراموش نکنید که یک نقطه بازیابی سیستم ایجاد کنید .

برای شروع، Win+RRun باز شود ، regedit را تایپ کنید و دکمه Enter را بزنید. اگر اعلان UAC روی صفحه نمایش شما ظاهر شد، روی گزینه Yes کلیک کنید تا (Yes )ویرایشگر رجیستری باز شود .

بعد به مسیر زیر بروید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios

روی کلید Scenarios > New > Key کلیک راست کرده و آن را HypervisorEnforcedCodeIntegrity نامگذاری کنید .

سپس، باید یک مقدار REG_DWORD ایجاد کنید . برای این کار، روی HypervisorEnforcedCodeIntegrity > New > DWORD (32-bit) Value راست کلیک کرده و آن را به عنوان Enabled نامگذاری کنید .

بهطور پیشفرض، دادههای مقدار (Value)0 به همراه دارد، به این معنی که غیرفعال است. با این حال، اگر میخواهید این قابلیت را فعال کنید، روی آن دوبار کلیک کنید تا Value data را به صورت 1 تنظیم کنید.

روی دکمه OK کلیک کنید و کامپیوتر خود را مجددا راه اندازی کنید.

با این حال، دو گزینه دیگر وجود دارد که ممکن است بسته به سخت افزار رایانه شخصی شما در دسترس باشد.

- پردازنده امنیتی(Security Processor) فقط در صورتی نمایش داده می شود که TPM را با سخت افزار رایانه شخصی خود در دسترس داشته باشید. آنها تراشه های مجزایی هستند که توسط OEM(OEM) به مادربرد کامپیوتر لحیم شده اند . برای استفاده حداکثری از TPM ، OEM باید سخت افزار و سیستم عامل سیستم را با دقت با TPM ادغام کند تا دستورات آن را ارسال کند و به پاسخ های آن واکنش نشان دهد. TPM(TPMs) های جدیدتر همچنین می توانند مزایای امنیتی و حریم خصوصی را برای خود سخت افزار سیستم فراهم کنند. بنابراین اگر یک رایانه شخصی جدید میخرید، حتماً همه این موارد را بررسی کنید.

- Secure Boot از بارگیری کدهای مخرب قبل از سیستم عامل جلوگیری می کند. شکستن آنها سخت است اما با بوت ایمن از آن مراقبت می شود.

ویندوز 11/10 همچنین هنگامی که با نصب های تمیز شروع می کنید، یکپارچگی کد محافظت شده Hypervisor(Hypervisor Protected Code Integrity) ( HVCI ) را ارائه می دهد. (HVCI)کسانی که از سختافزار قدیمی استفاده میکنند، میتوانند با استفاده از UI در مرکز امنیتی Windows Defender(Windows Defender Security Center) ( WDSC ) ارتقا را ارسال کنند. این بهبود تضمین می کند که فرآیند هسته که یکپارچگی کد را تأیید می کند در یک محیط زمان اجرا امن اجرا می شود.

بخوانید(Read) : امنیت مبتنی بر مجازی سازی در ویندوز 11 فعال نیست(Virtualization-based Security not enabled in Windows 11) .

Related posts

فعال کردن Unwanted Applications protection بالقوه در Windows 10

نحوه حذف یک پوشه از Windows Defender scan در Windows 10

نمی توانید در Windows Defender به نوبه خود در Windows 10

چگونه برای باز کردن Windows Security Center در Windows 10

Perform Windows Defender Offline Scan در boot time در Windows 11/10

تنظیمات حفاظت مبتنی بر ON or OFF را در Windows 10 تنظیم کنید

ویندوز Defender به طور خودکار به صورت خودکار در Windows 10 به روز نمی شود

Best رایگان Timetable software برای Windows 11/10

Windows.edb file در Windows 10 است

Taskbar اطلاعیه در Windows 10 نشان داده نمی شود

Fix Microsoft Edge High Memory Usage در Windows 10

چگونه برای افزایش Page File size یا Virtual Memory در Windows 10

Fix Crypt32.dll یافت نشد و یا گم خطا در Windows 11/10

تنظیمات همگام سازی ویندوز 10 نه به کار نمی رود

چگونه به استفاده از Charmap and Eudcedit ساخته شده در ابزار از Windows 10

چگونه برای باز کردن System Properties در Windows 10 Control Panel

چگونه به فعال کردن Windows Defender Periodic Scanning در Windows 10

چگونه به مبادله درایوهای هارد دیسک در Windows 10 با Hot Swap

WDAGUtilityAccount در Windows 10 چیست؟ آیا باید آن را حذف کنم؟

نحوه پاک کردن Memory Cache در Windows 10